De IT omgevingen worden steeds complexer. Er worden talloze endpoints, devices & applicaties gebruikt binnen bedrijven. Elk jaar ziet men dat de hoeveelheid data enorm groeit, de aanvallen geavanceerder worden en de optimalisatie van IT steeds lastiger wordt. Hierdoor is het noodzakelijk om het gehele netwerk inzichtelijk te hebben.

Rapid7

Eigenlijk is SIEM ook niet helemaal de juiste benaming, anders had het product waarschijnlijk wel InsightSIEM of iets dergelijks geheten. Want waar VM in InsightVM logischerwijs staat voor Vulnerability Management, staat IDR in InsightIDR voor Incident Detection & Response.

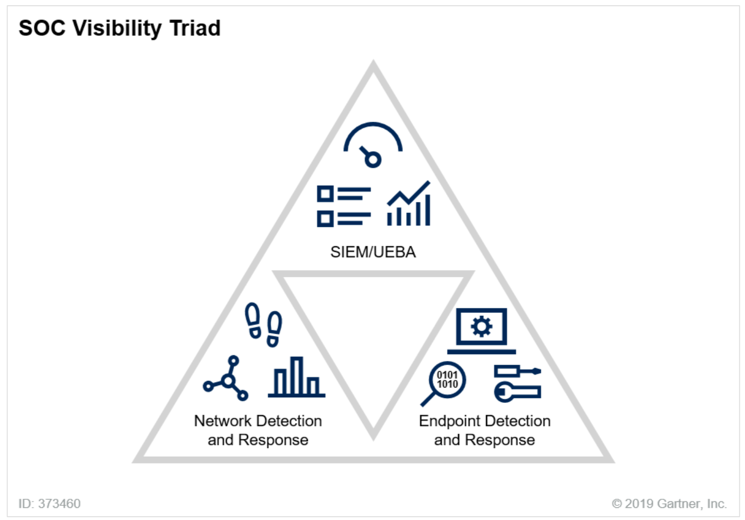

Best practice: SOC Visibility Triad

Om de hackers altijd een stap voor te blijven, kiezen steeds meer security teams er voor om naast de bestaande preventieve security oplossingen te investeren in Detection & Response technologie. Het doel van zulke technologie is om afwijkend gedrag van endpoints, netwerken en gebruikers te detecteren om hier vervolgens (geautomatiseerd) op te reageren. Volgens onderzoeksbureau Gartner is het van groot belang om verschillende Threat Detection & Response oplossingen te combineren om in een vroeg stadium potentiële dreigingen te kunnen herkennen en hierop te kunnen reageren:

De Security Operation Center (SOC) Visibility Triad bestaat uit 3 essentiële onderdelen:

- Verzamel, correleer en analyseer alle logdata van de gehele IT infrastructuur (SIEM) en monitor (afwijkend) gedrag van gebruikers (UEBA).

- Analyseer al het netwerkverkeer met Network Detection & Response (NDR).

- Detecteer processen op alle endpoints en reageer op afwijkend gedrag of malafide processen door bijvoorbeeld een individuele endpoint in quarantaine te plaatsen met Endpoint Detection & Response (EDR).

Deze verschillende technologieën (SIEM, UEBA, NDR en EDR) én meer zitten allemaal in Rapid7 InsightIDR. Onderstaand beschrijf ik een aantal belangrijke individuele functies binnen deze Detection & Response oplossing, maar eerst even de basis:

Altijd de nieuwste Threat Intelligence met een Cloud-SIEM.

InsightIDR is een cloud-native security oplossing. Dat betekent natuurlijk niet dat álles in de cloud draait, want je zult on-premise ook iets moeten doen om logdata te kunnen verzamelen van verschillende systemen.

De onderstaande afbeelding illustreert hoe dit werkt:

Het voordeel van een dergelijke architectuur is dat het verzamelen en versleutelen van logdata on-premise plaats vindt, terwijl het correleren en analyseren van de data in de cloud gebeurt. Hierdoor heb je geen zware servers met veel rekenkracht nodig om snel logdata te kunnen doorzoeken en is het niet nodig om continu software updates in te plannen om over de nieuwste threat intelligence feeds te beschikken.

Eén van de grootste uitdagingen bij de meeste SIEM-implementaties is het schrijven van detectieregels: nadat je verschillende systemen aan je SIEM gekoppeld hebt en zorgt dat alle logdata op 1 centrale plek verzameld wordt, hoe geeft de SIEM dan betekenis aan de inkomende logdata? Bij traditionele SIEM-oplossingen dienen hiervoor "use cases" of "detectieregels" te worden geschreven voor iedere gebeurtenis. Dat doet InsightIDR anders.

- InsightIDR komt standaard met zo'n 900 kant-en-klare detectieregels op basis van het MITRE ATT&CK Framework.

- Omdat InsightIDR een cloud-oplossing is, kunnen nieuwe detectieregels voor nieuwe aanvalsmethoden door het Rapid7 Security Operations Center (SOC) in real-time worden toegevoegd aan de InsightIDR tenants van klanten.

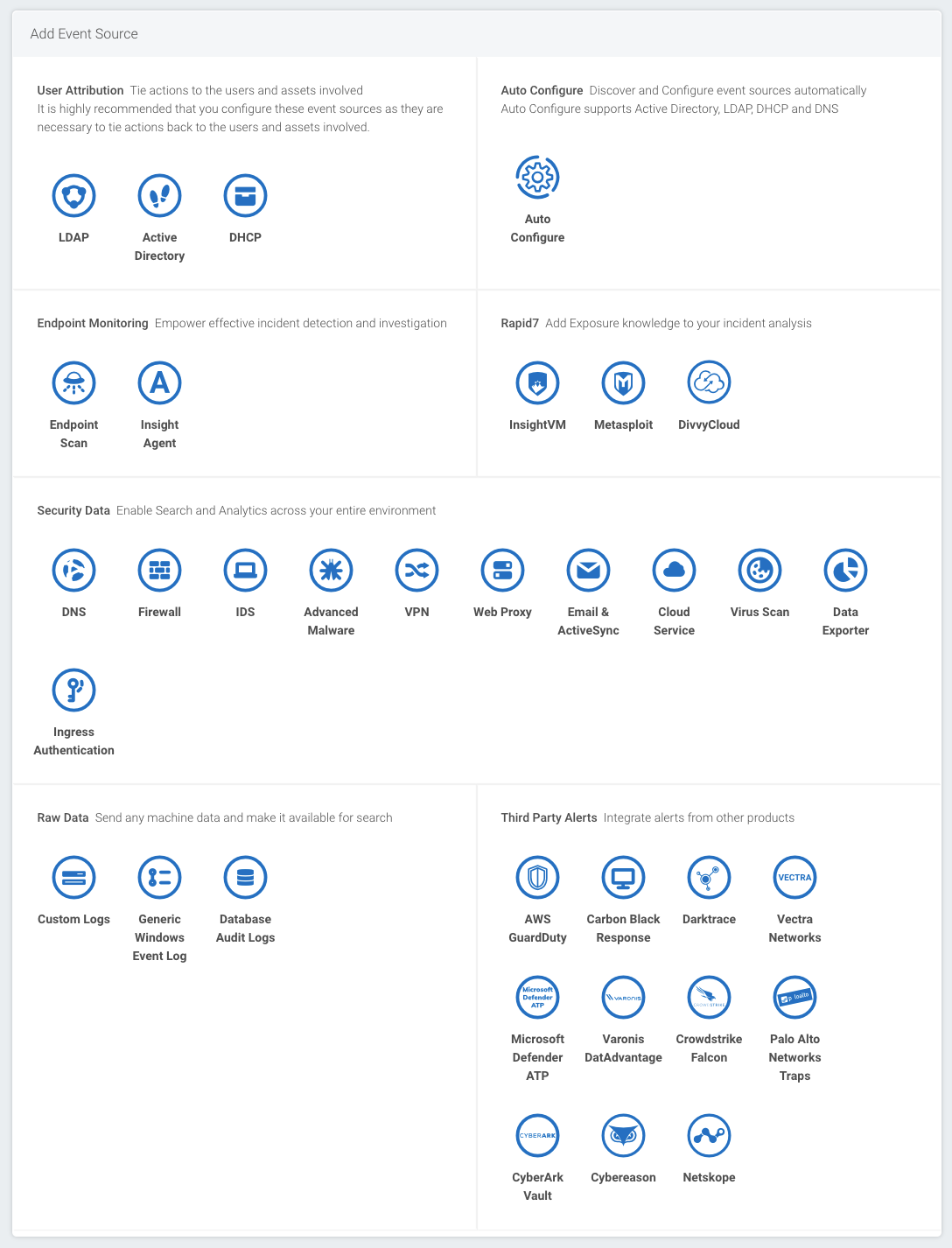

InsightIDR is voorzien van detectieregels welke betrekking hebben op gedrag van gebruikers, endpoints, servers, randapparatuur en zelfs netwerkverkeer. Nadat je de 3 verplichte logbronnen - LDAP, Active Directory en DHCP - hebt gekoppeld kun je eenvoudig alle gewenste IT / Security systemen koppelen aan InsightIDR:

De initiële implementatie van InsightIDR, inclusief het koppelen van alle beschikbare logbronnen, duurt bij de meeste klanten niet langer dan een paar dagen. Dit is extreem snel vergeleken met andere SIEM-implementaties, waar vaak meerdere maanden voor nodig zijn.

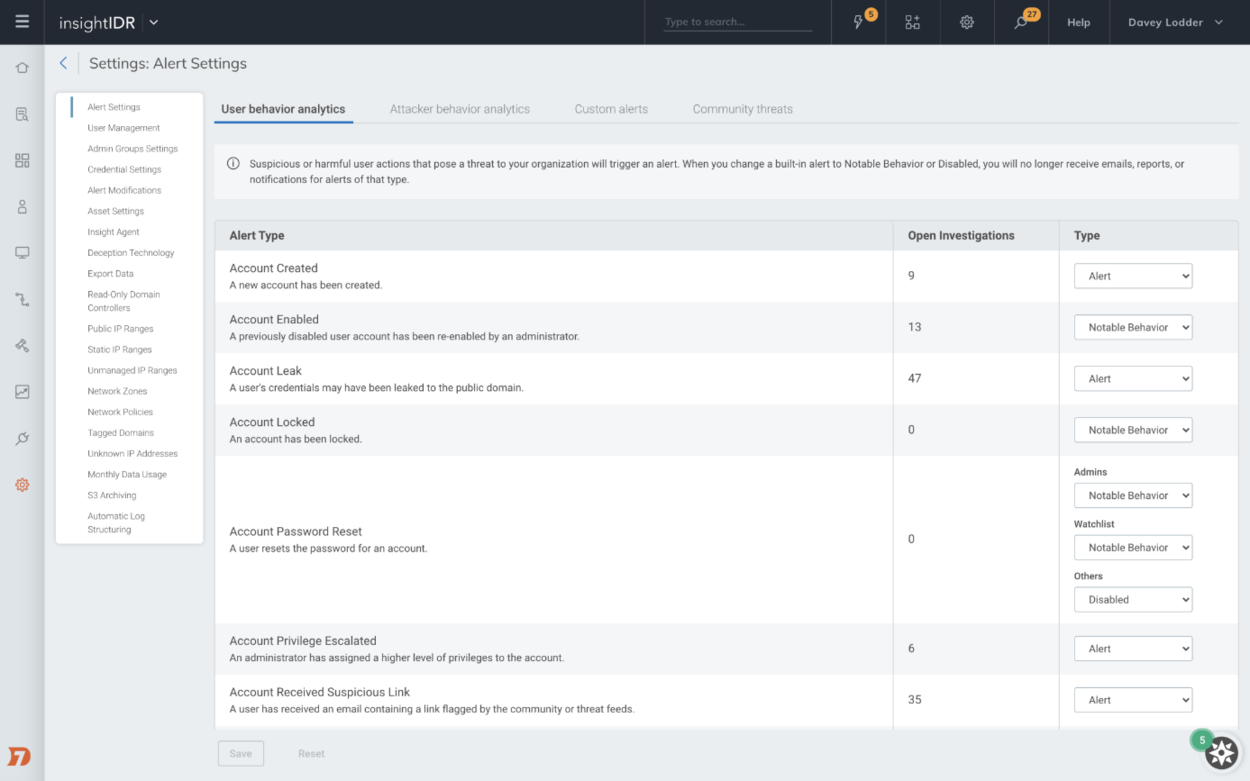

Zodra alle logbronnen gekoppeld zijn aan InsightIDR haal je als klant gelijk waarde uit alle functionaliteiten die deze security oplossing te bieden heeft, waaronder:

- User Behaviour Analytics

- Attacker Behaviour Analytics:

- Endpoint Detection & Visibility

- Network Traffic Analysis

- Centralized Log Management

- Visual Investigation Timeline

- Deception Technology

- File Integrity Monitoring

- Automation

Wil je weten hoe al deze functionaliteiten werken en welke voordelen InsightIDR biedt voor jouw organisatie? Dan plan ik of een van mijn collega's graag een demo sessie met je in.

Je kunt mij bereiken op 06-40504990 / erik.plenter@infinigate.nl.

Rapid7 InsightIDR 3-Min Overview

Watch for a quick introduction to the capabilities of InsightIDR, Rapid7's incident detection and response solution that unifies SIEM, user behavior analytics, and endpoint detection capabilities.